È di questi giorni la polemica sorta sull’accusa di insicurezza della piattaforma. Proviamo a chiarire la questione

LUGANO - La necessità di dover ricorrere alla misura del telelavoro a causa del COVID-19 ha obbligato diverse società in tutto il mondo a dover scegliere in breve tempo una piattaforma di videoconference aziendale, al fine di poter continuare a svolgere da remoto le normali attività lavorative quali riunioni interne, incontri con fornitori o clienti, lavori in team, ecc.

Tra le possibili opzioni disponibili all’interno del mercato dei prodotti di videoconference, la piattaforma Zoom di Eric Yuan, ex Lead Engineer della divisione WebEx di Cisco, ha osservato un impressionante successo nell’ultimo periodo. Le ultime statistiche parlano chiaro: nel 2020, Zoom ha registrato il nuovo record di 200 milioni di utenti attivi in un giorno, a fronte dei soli 10 milioni del 2019, ed il valore delle azioni della società Zoom Video Communications è letteralmente più che raddoppiato, passando dai 68 dollari del 1 gennaio 2020 ai 164 dollari registrati il 23 marzo.

L’ascesa apparentemente incontrastata della piattaforma, preferita rispetto alla concorrenza per semplicità d’uso, qualità del flusso audio/video e prezzi convenienti, è stata tuttavia messa a dura prova a causa delle pesanti accuse sulla sicurezza del prodotto. Condivisione di informazioni sensibili con Facebook e Cina, livello di cifratura delle trasmissioni sub-ottimale e bug di sicurezza nei client

Windows e MacOS hanno fortemente minato la fiducia riposta da alcune aziende su Zoom, al punto che alcune sono arrivate a bandirne l’uso (tra le più famose, la Città di New York e l’azienda di Elon Musk SpaceX) e lo stesso CEO Eric Yuan, scusandosi per la confusione, ha annunciato uno stop di 90 giorni agli sviluppi del prodotto per concentrarsi completamente sulla revisione della sua sicurezza.

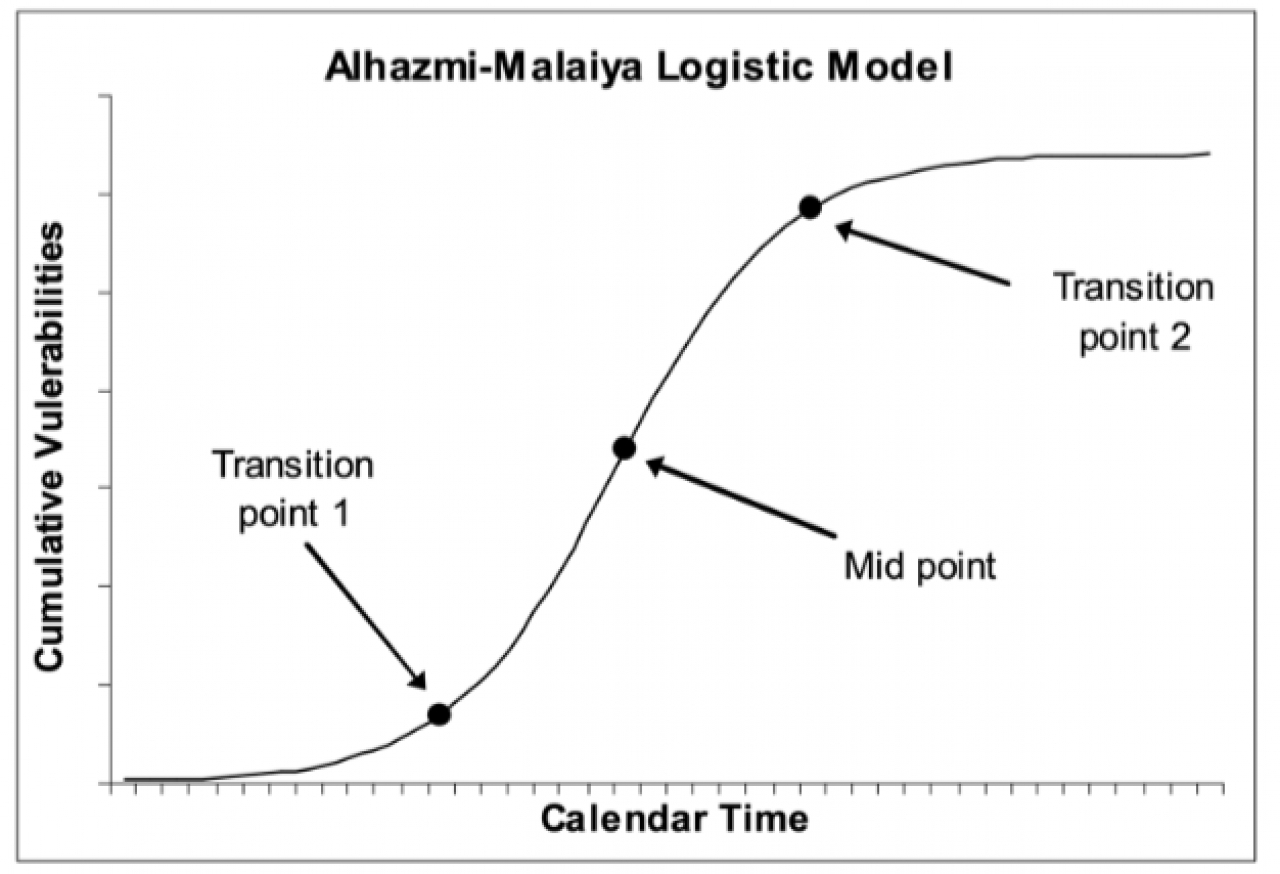

Seppure innegabili le accuse tecniche mosse contro lo strumento da ricercatori di tutto il mondo, la piattaforma Zoom non sta altro che percorrendo un normale ciclo di vita di un prodotto software già descritto nei primi anni 2000 dai “Vulnerability Disclosure Model”, ossia i modelli che correlano la vita di un prodotto con il numero di vulnerabilità rilevate sulla base di molteplici fattori. In particolare, il modello AML, presentato nel 2005 alla conferenza IEEE ISSRE, si presta bene a descrivere le vulnerabilità scoperte di un software rispetto all’attenzione del mercato nei suoi confronti.

Andrea Palanca

Andrea PalancaIn sintesi, sono tre le fasi di un software secondo il modello:

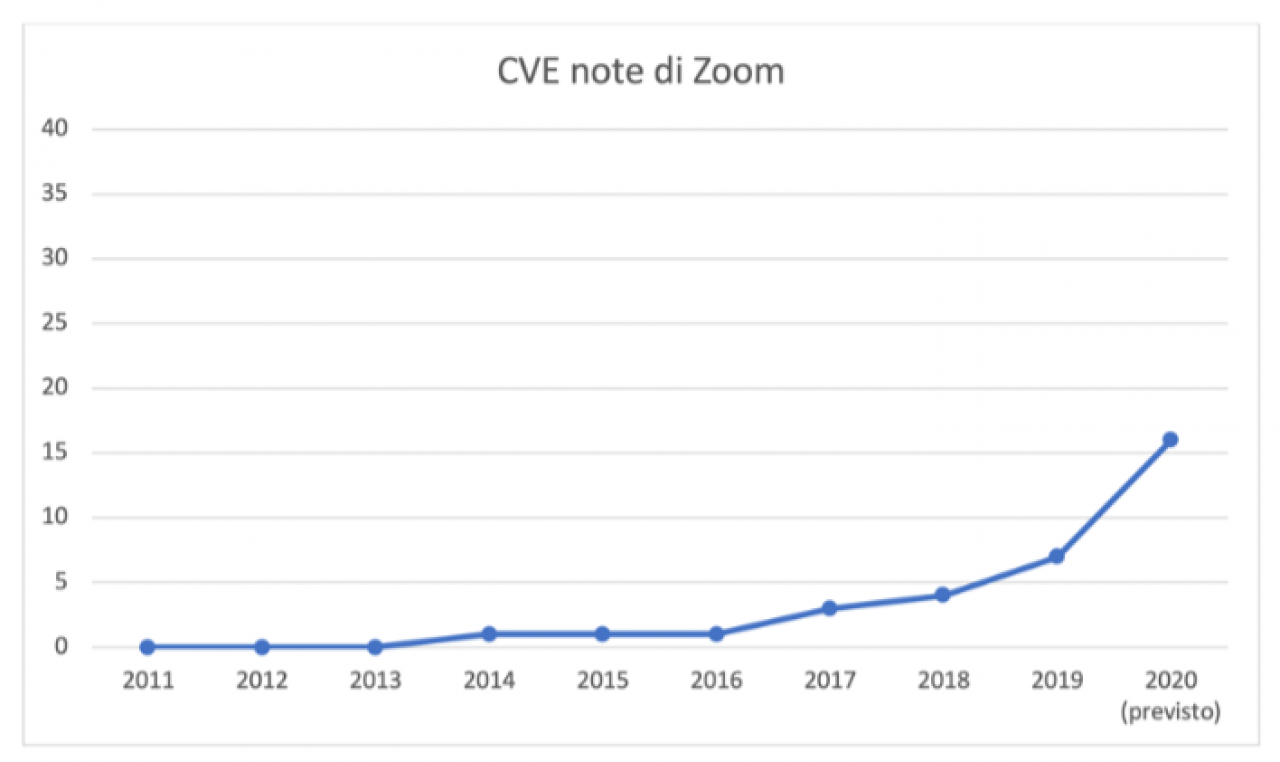

Di seguito, si riporta il grafico del numero cumulativo di vulnerabilità note (CVE) rilevate su Zoom dalla fondazione della società (2011) ad oggi (il numero per l’anno 2020 è una previsione sulla base dell’attuale trend).

Andrea Palanca

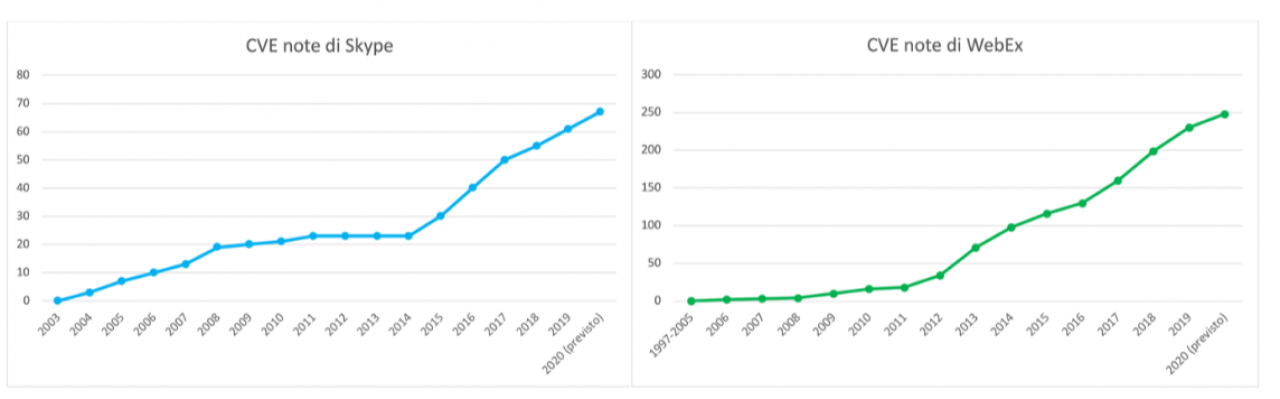

Andrea PalancaIl medesimo grafico è stato tracciato anche per le vulnerabilità note di altre due famose soluzioni di videoconference, Skype e WebEx.

Andrea Palanca

Andrea PalancaConfrontando i grafici, è possibile affermare come tutti e tre i prodotti stiano attraversando lo stesso ciclo di vita e si trovino semplicemente in fasi differenti della loro maturità.

Zoom, più recente, si posiziona intorno al punto di transizione 1 del modello AML, pertanto il rateo di vulnerabilità riportate per il prodotto tenderà a crescere nel prossimo futuro, al pari con la sua popolarità.

Skype e WebEx, più longevi, hanno già superato la Fase 1 del modello e si trovano nella Fase di Picco. Pertanto, il rateo di vulnerabilità riportate per entrambi si prevede rimarrà pressoché costante nel prossimo futuro.

In conclusione, il caso Zoom conferma ancora una volta come valutare la sicurezza complessiva di un software sulla base della singola notizia della nuova vulnerabilità rischi di essere del tutto fuorviante. Ogni software nell’arco della sua vita è stato oggetto di vulnerabilità di sicurezza, Zoom alla pari delle alternative Skype, WebEx e altre ancora. Seppure assolutamente da non trascurare le problematiche rilevate finora, l’azienda ha risposto ad ognuna di esse e sta lavorando per porre rimedio.

Ormai dobbiamo imparare a convivere con le vulnerabilità che vengono rilevate se TUTTE le soluzioni e servizi durante il loro ciclo di vita. Le consuete raccomandazioni sul mantenere aggiornati i sistemi operativi delle nostre postazioni, mantenere aggiornati tutti i software utilizzati alle ultime versioni, criptare le postazioni di lavoro, utilizzare password complesse, non scaricare software e non accedere a servizi di dubbia reputazione e utilizzare sistemi di protezione commerciali e non gratuiti, ci consentiranno di operare con serenità.

Andrea Palanca

Senior Cyber Security Advisor

Security Lab SAGL

info@sec-lab.com

www.sec-lab.com